ATAQUES

MEDIANTE REDES

SOCIALES

- Introducción.

- Tipos de vulnerabilidades.

- Propias de la plataforma.

- Aplicación de terceros.

- Webs de búsqueda de pareja.

- Red acerrojada.

- Tecnología Fast-Flux.

- Datos en la nube.

- Suplantación de identidades.

- Modelos de negocio en el cibercrimen.

- Los 5 fraudes más comunes en las redes sociales.

- Descarga de malware.

- Identidad falsa.

- Robo de identidad.

- Cuentas saboteadas.

- Enviar y recibir spam.

- Ingeniería Social.

- Phising.

- Simulación.

- Doxing.

- Noticia. Ataque de spam en Facebook.

- Primer ejemplo práctico de técnica de Phising en Facebook.

- Segundo ejemplo de ataque por Phising en Facebook.

- Tercer ejemplo de ataque simple en Facebook.

- Resumen de pasos para realizar un ataque desde Facebook.

- Consejos al usuario para evitar problemas en Facebook.

Las

redes sociales crecen en número de usuarios diariamente.

Las

personas con más medios económicos usan estas redes más que la

media de ciudadanos.

De

esto se pueden aprovechar los delincuentes.

Las

redes sociales han simplificado la labor del delincuente de dos

formas:

- Existe una falsa noción de confianza entre los usuarios y las aplicaciones de terceros en estas redes sociales.

- El rápido crecimiento de las aplicaciones Web 2.0 han traido un aumento de vulnerabilidades.

Esta

mezcla, da como resultado un campo abonado para el malware.

Los

delincuentes están aprovechando los siguientes tipos de

vulnerabilidades:

1.

Vulnerabilidades

de seguridad en la propia plataforma de la red social.

Son los agujeros de seguridad propios de la aplicación.

Por

ejemplo, un fallo de diseño de Facebook que permite explotar el

código de autenticación mediante fotos de Facebook, permitiendo a

un único spammer promocionar un fraude de Ipads a través del Muro

de su víctima.

2.

Vulnerabilidades

de seguridad residiendo en una aplicación de terceros para la red

social.

Incluso una aplicación de terceros se puede transformar en una

herramienta para promocionar malware. Hace unos meses, la empresa

Sophos sufrió un ataque de "secuestro de clicks". En este

tipo de ataques, el usuario asume que está recibiendo información

de la aplicación más popular que circula entre sus amigos. La

realidad es que tras esos botones se esconden los enlaces de Facebook

de me gusta/no me gusta/compartir. Sin saberlo, el usuario víctima

está votando por esa aplicación, además de favorecer la

propagación del gusano.

3.

Los

fraudes por Phising se originaron en las redes sociales.

Aunque parezca mentira, este viejo truco no muere. Los usuarios de

Twitter, incluso los de perfil tecnológico alto, como el del

Secretario de Estado de Energía del Reino Unido, han caído en estas

campañas de phising. Los usuarios de Linkedln tampoco son inmunes,

prueba de ello es el troyano Bugat.

4.

Los

motores de búsqueda de pareja o redes de contactos.

Los usuarios de estas redes sociales a veces desconocen que están

inscritos en webs maliciosas. Por ejemplo, búsquedas en Google

motivada por los rumores sobre una aplicación, fueron usadas para

incrementar el ranking de una web maliciosa. La parte irónica de

este incidente es que nunca existió dicha aplicación fomentada por

rumores.

Pero

todos esos ataques son sólo unas pocas técnicas dentro de la caja

de herramientas del delicuente informático.

El

verdadero regalo que representan las redes sociales a la industria

del cibercrimen es la habilidad de prosperar literalmente en las

plataformas. Desde hace dos años la industria de la seguridad

informática ha visto como las redes sociales son usadas para

controlar los bots (ordenadores comprometidos).

Tomemos

como ejemplo el descubierto botnet de Twitter Mehika, como escenario

típico. La cuenta del delicuente se configura de la siguiente

manera: Cuando llega la hora de atacar, el delincuente twitea a sus

seguidores-robot y coordinadamente realizan su tarea de spam,

realizan ataques DDoS u otro tipo de ataque según los deseos del

delincuente. A la vez, las órdenes para comprometer otros

ordenadores pueden superar los filtros de seguridad cuando son usados

como actualizaciones de status en las cuentas de Facebook y Linkdln.

Red

acerrojada. La infraestructura de comandos de una botnet resistente.

Los

mantenedores de botnets no solo invierten en el mantenimiento de su

elaborada red, sino que tambien invierten mucho esfuerzo en hacer que

esas redes se resistan a su eliminación.

Investigadores

de la RSA han encontrado redes robot que contienen código redundante

y canales de control. La idea que subyace bajo esta clase de clausura

de redes es que a pesar de derribar un canal, los robots de la red

puedan continuar recibiendo comandos a través de otro canal. Esta

red redundante ha probado su efectivad incluso después de la

eliminación de la botnet Troyak. Al tiempo que se acerrojó esta red

robot, unos días después volvió a surgir al volver a conectarla a

Internet.

Tecnología

Fast-Flux. Atrápame si puedes.

Pero

el acerrojamiento de red no es el único método que tienen los

delincuentes que usan redes robot, contra su apagado. En una botnet

tradicional, las configuraciones de control y comandos, son recibidas

por el ordenador comprometido desde un único servidor. Si ese

servidor es detectado y eliminado, las máquinas zombis pierden su

"cerebro". Así que los investigadores en Seguridad están

constantemente en la búsqueda de esos nombres de dominio, antes de

que los delincuentes los compren para sus propósitos. Como resultado

los creadores/mantenedores de botnets están constantemente

desarrollando nuevos métodos para evadir este tipo de detección.

El

código de los troyanos ha ido variando en función de este juego de

ratón y el gato. Al principio el código más primitivo intentaba

registrar sus servidores de acuerdo a valores establecidos, pero hoy

en día los códigos incorporan tecnología Fast Flux, una técnica

en la que los servidores DNS son elegidos aleatoriamente.

Con

esta tecnología Fast-Flux, no es de extrañar que 57.000 sitios web

se crean cada semana. Por supuesto, no todas estas webs son

servidores malignos, pero si que el Fast-Flux es el método que los

"granjeros" de botnets estan usando. Como este método les

funciona bien, se espera un incremento de botnets.

Con

esta idea en mente, podemos intuir porqué la compañía eNom es el

segundo registrador de dominios. eNom se considera que es el servidor

que aloja el mayor número de webs maliciosas, según la web

especializada HostExploit. A esto se añade el hecho de los robots

están registrando URLs de manera automatizada y que el proceso de

registro con eNom es simple. Con esto ya sabemos por qué eNom es tan

popular.

Los

delincuentes tecnológicos pueden tener diversos objetivos, no sólo

económicos sino también ideológicos. Existe también

ciberdelincuencia de algunos estados con funcionarios o patrocinados

dedicados al ataque informático.

Datos

en la nube

Los

servicios que permiten al usuario almacenar información no en su

ordenador sino en la web (fenómeno que se conoce como “la nube”)

también son objeto de ataques. Entre ellos sobresalen las cuentas

web de correo electrónico (Yahoo!, Gmail, Hotmail), álbumes de

fotos (Flickr y Picasa en especial) o servicios de vídeos como

Youtube o Vímeo. En estos casos, cuando se sale del entorno

protegido del ordenador, si los servicios de almacenamiento no tienen

la adecuada seguridad, se puede sufrir ataques que supongan robo o la

pérdida de los datos.

Hay

que tener en cuenta que aunque los servicios más importantes son

incluso más seguros que el propio ordenador, muchos otros no tan

conocidos pueden presentar vulnerabilidades en su código y en sus

niveles de seguridad. Es recomendable, en consecuencia, saber en todo

momento cuál es la información de la cuenta del usuario que es

pública, así como las diferentes opciones de configuración de

privacidad y seguridad existentes en estas plataformas. Estos datos

deben estar visibles y a disposición de todos los usuarios del

servicio.

Suplantación

de identidades

Se

han dado casos de delincuentes (“crackers”) que se han adueñado

de la cuenta de Twitter del usuario para emitir mensajes falsos, e

incluso insultantes para otros miembros de la popular red de

microblogging, sin que el propietario de la cuenta pudiera recuperar

su control hasta que el servicio decidió intervenir. Por otra parte,

hay redes sociales, entre ellas Facebook, que permiten la creación e

intercambio de aplicaciones de terceros dentro de la propia

plataforma. Desde pequeños juegos online a votaciones y encuestas

sobre perfiles. En determinadas ocasiones, estas aplicaciones se han

convertido en una vía para distribuir programas ejecutables con

código malicioso. Es decir, mientras la aplicación realiza una

acción concreta, de forma oculta para los usuarios podría ejecutar

cualquier otra acción, como enviar datos personales a un servidor

externo. Las empresas de redes sociales tienen en cuenta estos

problemas de seguridad para mejorar sus sistemas.

Modelos

de negocios en el cibercrimen

Incremento

de las ganancias.

Mas datos igual a más dinero, Por lo tanto la lógica del ataque

consiste en contra más ataques, más posibilidades de encontrar

víctimas, así que el delincuenta automatizará todos los procesos.

Recortar

gastos.

Tiempo es dinero, así que los delincuentes aprovechan aplicaciones

ya existentes que son modificadas a su gusto. Utilizan los servicios

gratuitos de Internet para su provecho, por ejemplo los alojamientos

gratuitos.

Marketing.

Las aplicaciones son publicitadas en los foros de crackers para su

mayor aceptación, uso y propagación. Incluso a través de propias

webs comerciales creadas al efecto o mediante tutoriales en YouTube.

http://www.securityweek.com/social-networks-attack-platform-cybercriminals-love-social-media-too

Los

5 fraudes más comunes en las redes sociales

Los

expertos en seguridad informática muestran preocupación por el

rápido crecimiento de fraudes en redes sociales, a sus miembros en

comunidades como Facebook, Myspace, Flickr y Linkedln.

No

registrarse en estas redes sociales no garantiza protección ya que

alguien puede abrir una cuenta a nuestro nombre.

De

acuerdo con Scambusters, estos son los cinco tipos de fraude más

comunes en las redes sociales.

1.

Descarga de malware

Mantener

redes sociales es un negocio muy competitivo con grandes beneficios

procedentes de la publicidad, pero sólo a las mejores plataformas.

Los administradores de las plataformas están constantemente

actualizando sus funcionalidades.

Se

permite a los miembros el instalar en sus perfiles, aplicaciones

creadas por terceros. Estas aplicaciones suelen ser, por ejemplo,

juegos, calendarios, animaciones, ...

El

problema está en que muchas de esas aplicaciones perturban la

seguridad del sistema.

Abren

una puerta a los delincuentes para instalar spyware, troyanos o

virus, que los propios inocentes miembros ayudan a propagar desde sus

perfiles.

Los

expertos creen que este es de lejos, el más común de los fraudes en

las redes sociales. En un ataque sucedido en una de las redes más

populares, el aparente enlace a un video, indicaba al usuario que

debía instalar un plug-in. Efectivamente, este plug-in instalaba

malware en el ordenador de la víctima y además enviaba un mensaje a

cada uno de los "amigos" de su lista.

La

esencia de una comunidad online es la confianza. La gente no se

espera ser engañada por otros usuarios. Esto los hace muy

vulnerables.

Los

usuarios deben mantener su sistema siempre actualizado y no descargar

nuevas aplicaciones de proveedores desconocidos.

Ejemplo

de descarga de malware desde Facebook:

Un

amigo de Faceboook tiene su cuenta comprometida, y desde ella nos

llega el siguiente mensaje de chat:

Si

utilizamos un servicio web de traducción de URLs cortas, vemos el

verdadero enlace que se esconde tras lo que creemos que es una

fotografía.

En

la imagen anterior se observa que en vez de una fotografía lo que la

víctima se descargaría es un archivo ejecutable, en contreto el

Zeus Trojan que es uno de los botnets más populares para robar

información como contraseñas, números de tarjeta de crédito, …

Además es invisible a muchos antivirus.

De

hecho, está probado con 18 antivirus y sólo 3 han detectado el

archivo como malware.

2.

Identidad falsa

Es

fácil crear un perfil en cualquier red social. Para los

delincuentes, esto significa una oportunidad para aparentar ser otra

persona, tanto real como ficticia.

Los

motivos pueden ir desde la diversión hasta algo siniestro.

A

veces, los delincuentes utilizan la identidad de alguien real, usando

información y fotos sacadas de Internet.

Antes

de aceptar a un amigo en la red social, debemos comprobar con alguna

pregunta de seguridad o similar su veracidad.

Los

usuarios deben comprobar, por ejemplo vía Google, que detalles

aparecen públicos y que pudieran hacerles vulnerables.

3.

Robo de identidad

Además

de la creación de identidad, los delincuentes tambien pueden captar

datos reales de una parsona, a fín de "fabricar" todos los

datos de identidad de una persona, por ejemplo: lugar y fecha de

nacimiento, domicilio, teléfono, email, trabajo, familiares, fotos,

...

Tambien

intentan mediante phising hacerse con las contraseñas de usuarios,

teniendo en cuenta que hay muchas posibilidades de que usen la misma

para distintas plataformas y webs.

La

técnica más común es enviar un mensaje en la red que parece haber

sido enviado por un amigo, invitando a ver su nuevo perfil.

Al

hacer click, el enlace lleva a una web falsa que requiere hacer login

de nuevo. En realidad, el usuario está enviando su usuario y

contraseña al delincuente.

Estos

riesgos se pueden limitar, no enviando demasiados detalles personales

y observando las invitaciones sospechosas de otros usuarios.

Los

usuarios deben prestar atención a los enlaces que conllevan escribir

de nuevo el usuario y contraseña. Si la invitación llega por email,

hay que contactar con el amigo para que confirme si el envío es

realmente suyo.

4.

Cuentas saboteadas

Es

posible que el delincuente logre acceder al perfil de la víctima

tras obtener su usuario y contraseña. A veces es por simple

divertimento, cambiando las fotos. Otras veces instalan código

invisible que puede ser usado para propósitos delictivos. Tambien

pueden usar ese perfil como plataforma para spam.

En

alguna ocasión, estas acciones son causadas por odio. Contra

ex-parejas o por acoso escolar, haciéndose pasar por el usuario y

realizando comentarios maliciosos, que en algunos casos han

finalizado provocando enfermedad psicológica a la víctima.

Uno

de los remedios para este tipo de ataque es usar contraseñas fuertes

y además cambiarlas frecuentemente.

5.

Enviar y recibir spam

Es

común recibir mensajes de amigos promocionando productos para

adultos (viagra, alargadores de pene, ...) o de otro tipo. El origen

está en la instalación de malware sin su conocimiento. Al no saber

que plug-in o aplicación es la causante, el spam se repite.

Pero

el delincuente no solo utiliza la cuenta de la víctima para enviar

spam a otros, sino tambien para hacerlo a la propia victima.

Especialmente

en plataformas de negocios o profesionales, los detalles personales

son filtrados para seleccionar usuarios en diversas áreas de interés

y así bombardearlos con la publicidad adecuada a su perfil

profesional o social desde otra cuenta configurada para ello. Son

ejemplo las variaciones del fraude Nigeriano.

Alternativamente,

los nombres y detalles son filtrados y combinados, elaborándose

listas de personas con intereses específicos que son a su vez

vendidas a otros spammers.

Las

redes sociales son una gran invención y útiles para mantener o

crear contactos tanto personales como profesionales, pero hay que

impedir que los delicuentes lo aprovechen a su favor.

Ingeniería

Social

http://www.scambusters.org/socialnetworking.html

La

ingeniería social es otra herramienta usada por los

ciberdelincuentes para extraer información valiosa de los usuarios.

Esta ingeniería social puede lllevarse a cabo mediante simulación,

phising, redes sociales, ...

La

técnica más conocida y ya antes mencionada es el phising.

A

nivel individual además de las redes sociales más conocidas, no hay

que olvidar la información contenida en blogs personales.

El

delincuente puede así obtener todo tipo de detalles, desde viajes y

vacaciones, aficiones y hasta mascotas y sus nombres.

Los

usuarios consideran importantes sus contraseñas, a veces ni eso,

pero no tanto con otro tipo de información personal.

Esta

información puede ser usada tanto para suplantar la personalidad en

Internet como, por ejemplo, para averiguar la respuesta a las

preguntas secretas de control para recuperar las contraseñas.

La

simulación

consiste en crear un escenario falso para engañar a la persona, esto

puede hacerse tanto en la vida real, como por teléfono, como por

Internet.

Como

ejemplo, tenemos a aquel delincuente que usando la ingeniería

social, creó un escenario ficticio a todos los niveles: una web,

publicidad escrita, número de teléfono, cuenta en Twitter, en

Facebook, etc... mostrando productos de Boda. Se inventó una Feria,

cobrando por anticipado reservas tanto a visitantes como a empresas,

en total unas 6000 víctimas.

Del

mismo modo que los individuos, tambien las empresas estan sujetas a

toda esta ingeniería social.

La

solución pasa por la proactividad, la acción, y no la reactividad o

pasividad. Tomar las medidas preventivas adecuadas, que a veces

consisten en realizar las comprobaciones en el mundo real.

El

Phising (pesca). Es una de las líneas de ataques más usadas.

Proviene de la palabra inglesa "pescar", pues es lo que

hace el delincuente, poner cebos y esperar a que piquen.

Posteriormente se describen ejemplos de phising.

El

doxing (documentación)

Este

método está basado en la pura habilidad del delicuente en reconocer

la información evaluable de su víctima y usarla en su propio

beneficio. Está basada en la frase: "cuanto más sepas de su

víctima, más fácil te será encontrar sus debilidades".

http://www.lodge4hacker.com/2011/07/doxing-hackers-information-gathering.html

Cualquier

usuario de Internet va dejando información en algunas webs y redes

sociales, por ejemplo:

actividades,

cumpleaños, información de contacto, sexo, dirección IP,

domicilio, nombre, gustos, trabajo, ...

Webs

útiles para el Doxing

- Pipl. Está diseñada para recabar información de lo más profundo de la web. Los robots de Pipl interaccionan con las bases de datos y extraen hechos, detalles e información relevante de los perfiles personales, directorios de miembros, publicaciones específicas, archivos de instituciones públicas, etc ...

- Wink. Lo mismo que Pipl. Para encontrar personas por nombre y conseguir su teléfono, etc ...

- 123people. Busca datos en tiempo real. Su algoritmo propietario busca entre texto e imágenes.

- Zaba Search: Oro motor de búsqueda.

- Whois. Herramienta para buscar en el directorio de registro de nombres de dominio.

- Redes Sociales. Una de las mayores fuentes de información. Los sitios ya mencionados como Facebook, Google Plus, Hi5, LinkedIn, MySpace, Twitter, Badoo y Tuenti son fuentes pidiendo beber de ellas.

- Buscadores. Diseñados para encontrar información en la Web. Ask, Bing, Google y Yahoo!.

Herramientas

útiles para el Doxing

- Maltego. Aplicación forense de código abierto para buscar y filtrar información y presentarla comprensiblemente.

- Creepy. Aplicación de geolocalización de usuarios en las redes sociales.

La

información conseguida mediante el Doxing se puede utilizar en los

ataques por fuerza bruta, como archivo de diccionario para conseguir

la contraseña, así como para averiguar la posible respuesta de

seguridad de la víctima.

Noticia

Facebook

ha explicado que el ataque de 'spam' que comenzó esta semana en la

red social se debe a una vulnerabilidad en el navegador. Este ataque

de 'spam' supone la publicación de imágenes pornográficas de

personajes famosos e imágenes violentas y de abuso de animales en

los muros de los usuarios sin su consentimiento. Este ataque comenzó

este martes provocando el malestar de los usuarios de Facebook.

Según

el portavoz de Facebook Andrew Noyes, los 'hackers' están ejecutando

una vulnerabilidad del navegador que permite el denominado

"self-XSS". XSS es la abreviatura en los círculos de

seguridad de 'cross-site scripting'. Este 'cross-site scripting'

permite a los atacantes ejecutar un código JavaScript en el

navegador con el que se puede acceder y controlar el sitio web con el

que el usuario está interactuando.

Desde

Facebook aseguran que los usuarios eran tentados a copiar y pegar el

código JavaScript malicioso en la barra de navegador web. Por el

momento, aseguran que no conocen qué navegador es vulnerable en este

momento. Teniendo en cuenta que el fallo no está dentro del sitio

web de Facebook, parece haber sido bastante difícil para ellos

detectar esta amenaza. En realidad, son los desarrolladores de los

navegadores web quienes tienen que proporcionar una solución a esta

vulnerabilidad.

El

equipo de Facebook afirma que están trabajando con rapidez para

determinar el comportamiento en las cuentas de los usuarios y cuántos

usuarios se han visto afectados para poder borrar cualquier contenido

malicioso. "Nuestros esfuerzos han limitado drásticamente el

daño causado por este ataque y ahora estamos investigando para

identificar a los responsables", asegura Noyes.

Primer ejemplo práctico de técnica de Phising en Facebook

Cada vez que publicamos

un Link, ya sea en nuestro muro o en el muro de alguien más, se

genera un contenido al cual Facebook llama “Vista Previa”.

Una vez copiado el link

en el sector para hacer la publicación, la vista previa se genera

sola y da información sobre la pagina a la cual redirecciona el

link, léase Nombre de link + Dominio De Redirección.

Si quisiésemos,

podríamos borrar el link del sector de publicación y que se vea

solamente la vista previa. De esta forma solo bastaría con hacer un

click en la Imagen o Link de vista previa para ser redirigidos.

Post Sin Link En Comments

De esta misma forma,

podríamos publicar contenido Malicioso ya que Facebook nos permite

“Linkear” más de 1 contenido por post, pero solo permite 1 vista

previa.

2 Links en 1 Post

Como vemos en la imagen,

aparece tanto el link + vista previa de Hotmail, y ademas aparece en

el Comment el link para acceder al sitio de Gmail.

Ahora, aprovechando

dichas facilidades otorgadas por la aplicación y haciéndose de los

acortadores de URL, un atacante sería capaz de aumentar su

probabilidad de infección mediante una UNICA publicación que

contenga 3 direcciones:

- Link Malicioso

- Nombre del supuesto link al que se va a redirigir

- Link Original

Si observamos con detalle

la imagen con redirección verdadera podemos distinguir lo siguiente:

- Texto de Comment de FB.

- Nombre de hipervinculo (Sign In)

- Link en texto plano (login.live.com)

- Comentario de la página

Si observamos con detalle

la imagen con redirección falsa notamos:

- Texto de Comment FB + Short URL (A modo de PoC, redirige a gmail.com) —> Se incita al usuario a iniciar sesión desde el link

- Nombre de Hipervínculo (Sign UP) —> Si se apretara Sign Up, la redirección sería hacia el sitio Original , por eso su modificación para EVITAR de alguna forma que el usuario haga Click.

- Comentario de la página :

Si desea iniciar sesion,

siga el LINK DE ARRIBA o el siguiente LINK: http://goo.gl/93aP6 .

Para Crear una cuenta, pulse en SIGN UP

Segundo ejemplo de

Phising en Facebook.

Redireccion Maliciosa

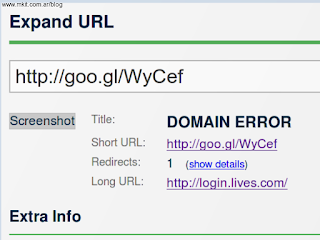

Si utilizamos algun

servicio para “Descomprimir” el link recortado nos arroja el

siguiente resultado:

Expand

Sitio Utilizado:

http://longurl.org/

Como vemos en el

resultado, la redirección se hace hacia http://login.liveS.com/

que no es lo mismo que https://login.live.com/,

dando lugar a un ataque de Phishing.

Hay 4 factores clave en

el ataque:

- Facebook nos permite escribir mas de 1 hipervínculo por publicación

- Facebook crea una “Vista previa” de la página

- Facebook dentro de la vista previa, hace un detalle del “Nombre de link” (Manipulable)

- Facebook nos permite la modificación del contenido de la publicación.

Hay 1 factor negativo en

el ataque:

- El Hipervínculo de redirección original en vista previa, NO SE PUEDE MODIFICAR. Ergo, por más que el atacante cambie el nombre del link de redirección, si el usuario presiona sobre ese link va a ser redireccionado al original de todas formas.

Del factor negativo,

deducimos (Muy fácilmente), que las probabilidades de efectividad,

se reducen al 50%, ya que de 2 link con redirección 1 nos guía

hacia un Sitio Atacante, y 1 nos guía a el Sitio Autentico. Sin

embargo, como demostramos en el caso de Sign

In/Sign Up,

lograríamos una desviación “Semántica” de dicha redirección.

De los factores clave del

ataque, podemos deducir:

- Facilmente un usuario caería en la trampa por ser un phishing 0-day.

- La Vista Previa aumenta la confiabilidad de la redirección

- Facebook mismo aumenta la confiabilidad de la publicación

- El “Nombre de Link” es la segunda clave del phishing ya que podemos modificarlo a nuestro antojo, aumentando así la confiabilidad por parte del usuario dispuesto a hacer Click.

Los

usuarios deben leer atentamente la barra de estado posando el puntero

sobre el hipervínculo para ver la dirección a la que apunta.

Si

es una “Short URL” ir a un sitio de expansión de links para ver

la redirección original.

Tercer

ejemplo de Phising simple para Facebook

Mediante

spam, la víctima recibe un email de una cuenta creada aleatoriamente

y que le empuje al error, tipo facebookprivacy@gmail.com,

account_delete_facebook@gmail.com.

En

este email, la víctima es informada de que ha sido denunciado por

otro usuario y debe acceder a su cuenta para que no sea eliminada:

LAST WARNING : Your

account is reported to have violated the policies that are considered

annoying or insulting Facebook users. Until we system will disable

your account within 24 hours if you do not do the reconfirmation.

Please confirm your

account below:

[Link Removed]

Thanks.

The Facebook Team

Copyright facebook ©

2011 Inc. All rights reserved.

At this point of time you

might be wondering, how do users fall for these kind of scams, How

are they redirected to these phishing pages. Now there are lots of

ways how attackers do it, However Here is an example of a recent

facebook account delete scam.

The victim is sent the

above message from a random email address which appears to be

something like facebookprivacy@gmail.com,

account_delete_facebook@gmail.com, while looking at these email

address the victims feels that the email is from a legitimate source.

En

la siguiente lista encontramos ejemplos de páginas (phising) que

simulan el formulario de login en Facebook:

http://www.sanagustinturismo.co/Facebook/

http://www.facebook.pcriot.com/login.php

http://deadlyplayerx.binhoster.com/Facebook/securelogin.php

http://facelook.shop.co/login.php

http://sigininto.horizon-host.com/facbook/facebook.php

http://custom-facebook.info/facebook.htm

http://www.profile.co.gp/facebook/photo.phpfbid=12447510&set=a.478812.I41224&type=1&theater.html

http://s6.mywibes.com/facebook.htm

http://www.fjtech.us/

http://myoneid.site90.com/

http://facedook.co.gp/wwwfacebookcomprofilephpid100001548737188.htm

http://faceebook-com.bugs3.com/login/Secured_Re-login/index1.html

http://facebooook.axfree.com/

http://combatarms.free.fr/

http://sweed.web44.net/

http://thekshitij.in/facebook/index1.html

http://addgames.awardspace.biz/

http://www.profile.co.gp/facebook/

http://www.sjscheat.com/Hosting%20blogger/facebook

http://h1.ripway.com/denal/

http://1337r00t.13.ohost.de/r00tw00tkn00wn/

http://faacebok.zapto.org/

http://h4ck3rgadungan.adfoo.info/index1.html

http://www.2498.b.hostable.me/

http://www.facebook.reekcreations.com/

http://wvw.facebook.com-photos.php.id.1574348425.jgold.in/

http://fan-pages.vgig.ir/facebook.com.home.php.sk-2361831622.applicationspage/

http://timkoch71.net46.net/1638765386283/facebook/

http://privacy-facebook-it.f11.us/check_privacy.htm

http://www.configsetting.com/facebook/login.htm

http://facebook-beta.kilu.de/facebooklogin.html

http://www.frfacebook.fr/

http://fun4iran.tk/facebook.unfiltered/Index.htm

http://login.eu.nu/facebook/photo.phpfbid=1248427590010&set=a.1292457490730.34590.1809072438&type=1&theater.html

El

usuario y contraseña introducidos por la víctima se almacenan en un

archivo de texto al que posteriormente accederá el delincuente.

Resumen

de pasos para realizar un ataque mediante Facebook

Fase

1: Ingeniería social.

Información

falsa contenida en un mensaje que busca la acción del usuario

víctima.

El

36% de estos mensajes son del tipo: “¡tienes que ver ésto!”, un

26% está referido a material gratuito, un 19% a nuevas aplicaciones

de FB y un 18% a eventos y acontecimientos.

Fase

2: Extender la amenaza

Mediante

los botones “Me gusta”, “Compartir”, mensajes e invitaciones.

El

48% de los usuarios pulsan sobre “Me gusta” o “Compartir”. El

52% de los “Me gusta” y “Compartir” son generados por

procesos automatizados y malware.

En

el ejemplo, asumiendo que cada usuario tiene de media 130 amigos y

que 5 amigos de cada usuario compartirán o les gustará el mensaje,

… en pocas horas se puede llegar a más de 9 millones de usuarios.

Fase

3: Destino final.

Estos

son los objetivos de los ciberdelicuentes:

El

74% son campañas de afiliación publicitaria o encuestas.

El

19% son cadenas de mensajes u hoax.

El

6% para otros propósitos, tales como esparcir malware, cambiar

perfiles o aumentar el nº de “Me gusta”.

Consejos

para evitar problemas en las redes sociales

•

Leer siempre las

condiciones de uso y las cláusulas de privacidad para estar seguros

de que el servicio tiene la calidad suficiente.

•

Buscar las

especificaciones de seguridad y los protocolos de cifrado de datos.

Si no están visibles, no conviene confiar en el servicio.

•

Ser parcos en la

información que se ofrezca de manera pública. Conviene no hacer

ostentación ni mostrarse demasiado dispuesto a intercambiar

contactos y datos con desconocidos.

•

Ser selectivo con los

nuevos contactos. No aceptar por norma a personas de las que no

tengamos ningún conocimiento o referencia.

•

Nadie regala nada ni

ofrece nada gratuitamente. Cortar de inmediato la comunicación ante

sugerencias y ofrecimientos de tipo económico o sexual. Seguro que

detrás hay una estafa.

•

No abrir mensajes que no

ofrezcan confianza. Las empresas de redes sociales envían mensajes

para aceptar contactos, usar nuevas aplicaciones o informar, pero

nunca piden que les ofrezcamos los datos personales por correo

electrónico.

•

En el caso de querer

modificar algún dato, no hacerlo nunca desde la dirección que nos

ofrece el servicio por correo electrónico, sino ir al buscador y

desde allí a la página de inicio del servicio. Las direcciones que

ofrecen en sus correos los delincuentes son tapaderas.

•

Evitar verificar

contraseñas con terceros servicios. Es decir, no entrar a Twitter ni

Facebook desde las contraseñas de Gmail o Yahoo! Mail.

•

Diversificar nombres de

usuario y contraseña. Aunque resulte incómodo tener que guardar un

registro de contraseñas, si usamos la misma en todos sitios, es

mucho más fácil que entren en todos nuestros servicios.